BYODセキュリティ:その意味と重要性

最近では、仕事に自分の携帯電話やタブレット、ノートパソコンを使用する従業員が増えています。これは手早く便利で、企業側も追加のハードウェアを購入するコストを節約できる場合が多いです。ですが、個人所有のデバイスを職場に導入することで、管理が難しい新たなセキュリティ上の課題も生じます。

だからこそ、BYOD(Bring Your Own Device=個人所有デバイスの持ち込み)セキュリティが非常に重要になってくるのです。要は、たとえ会社所有ではないデバイス上であっても、会社のデータが確実に保護されなければならないということです。そのためには、明確なポリシーと賢明な運用方法、そして適切な技術によって、誰にも邪魔されることなくネットワークを安全に保たなければなりません。

昨今のハイブリッドな職場環境においては、堅牢なBYODセキュリティは単なるおまけではなく、不可欠な要素です。この記事では、BYODセキュリティとはどういうもので、なぜ重要なのか、どんなリスクに対応するのか、そして組織がBYODのメリットを享受しながらそのリスクを管理する方法について解説します。

BYODとは何か?

BYODとは、従業員が業務に個人所有のデバイス(スマートフォン、ノートパソコン、タブレットなど)を使って仕事をする職場環境のことです。会社支給のハードウェアに頼る代わりに、自分のデバイスを会社のシステムに接続し、メールの確認やファイルの共有、共同作業ツールの使用、クラウドアプリへのアクセスなどを行います。

その考え方は非常にシンプルです。従業員が既に所有しているデバイスを持ち寄り、それらを使って業務を遂行するのです。たとえば、個人所有のスマートフォンでSlackをチェックしたり、自宅のノートパソコンでプレゼン資料を編集したりといった使い方が考えられます。多くの職場では、特に多くのツールがクラウドに移行しており、どこからでも仕事ができるようになったことで、BYODが標準となっています。

職場環境におけるBYODの拡大

過去10年間で、BYODは現代の職場環境に本格的に浸透しました。その背景には、いくつかの動きがあります。

- リモートワークとハイブリッドワーク:2020年のパンデミックでオフィスが閉鎖された際、多くの人が自宅で自分のデバイスを使って仕事をするようになりました。その流れで、出社が再開したあとも、多くの人が使い慣れた便利なデバイスを使い続けました。

- 従業員の好み:使い慣れたデバイスを使うことで、より仕事をこなせるようになるという人は多いです。Jamfの調査によると、従業員の89%が、好きなハードウェアを使えるなら給与の削減も受け入れると回答しています。

- 企業のコスト削減:BYODは、会社が新しい機器を購入・保守・交換する必要性を軽減するため、組織のコスト削減につながります。

- クラウドの普及:現在、多くの業務ツール(メール、プロジェクト管理、ファイルストレージなど)が、クラウド化されています。従業員が安全な認証情報さえ持っていれば、ほぼすべてのデバイスから必要な情報にアクセスできます。

- オンボーディングの迅速化:新入社員が自分のデバイスを使えば、IT部門による新しい機器のセットアップを待つことなく、すぐに業務を開始できます。

統計によると、82%の組織が何らかの形でBYODを許可しています。しかし、業務で個人所有のデバイスを使用する人が増えるにつれて、リスクも高まります。個人所有のデバイスは、会社支給のハードウェアほど厳格なセキュリティ基準を満たしているとは限りません。そのため、IT部門はBYODセキュリティを重要課題として扱うようになっています。

そして、この流れは今後も続く見込みです。BYOD Security Global Market Report 2025によると、BYODセキュリティの世界市場は、2024年の769億ドルから2025年には1,000億ドル以上に急速に拡大すると予測されています。

BYODセキュリティが重要な理由

では、BYODセキュリティがなぜそれほど重要なのでしょうか?ここでは、組織が押さえておくべき主な課題をご紹介します。

- セキュリティ管理の欠如:個人所有のデバイスには、管理されたウイルス対策ソフトウェアや強制アップデートなどの企業支給のデバイスと同等の保護が備わっていないことも多いです。そのため、マルウェア、フィッシング、不正アクセスの標的になりやすいのです。

- データ漏えい:機密ファイルやメール、顧客情報が、企業の管理下にない個人所有のデバイスに保存されることもあるでしょう。そうすると、そのデバイスが紛失またはハッキングされた場合、それらのデータも漏えいする可能性があります。

- コンプライアンス違反の懸念:GDPR(第5条および第32条)やHIPAA(45 CFR § 164.312)などの規制では、データへのアクセス、保存、転送方法について厳格な管理が求められています。従業員の個人所有デバイスに暗号化や監査ログ、その他のセキュリティ対策が施されていない場合、特に機密データが紛失したり漏洩したりすると、コンプライアンス違反につながる可能性があります。

- 設定のばらつき:個人所有のデバイスの設定は、人によって異なります。中には古いオペレーティングシステムを使用している人もいれば、未検証のアプリを使用している人もいるでしょう。IT部門は、見えないものや標準化ができないものを保護することはできません。

- プライバシーと監視の問題: 従業員は当然、自分のデバイスでプライバシーが確保されることを望みます。しかし企業側としては、会社のデータに触れる部分については一定の可視性が必要です。明確なルールや線引きがなければ、信頼関係が崩れたり、セキュリティが脆弱になったりする可能性があります。

結局のところ、ネットワークに接続するすべてのデバイスは、脅威の侵入口になり得ます。強力なBYODセキュリティが整備されていなければ、たった1つの脆弱なリンクが、システムの侵害や顧客データの漏えい、あるいは規制違反の引き金となるかもしれません。

BYODにおける主なセキュリティリスク

では、IT部門は具体的に何に注意すべきなのでしょうか?ここからは、BYODに伴う主なセキュリティリスクをご紹介します。

1. 脆弱なパスワード

脆弱なパスワードや使い回しされたパスワードは、依然として攻撃者にとって最も容易な侵入手段の一つです。たとえば「Summer@2025」のような単純なパスワードを使っていたり、同じパスワードをあちこちで使い回していたりすると、1か所で情報漏えいが起こった途端、他の場所にも被害が広がります。

攻撃者がこの手法を好んで使うのは、自動的にクレデンシャルスタッフィング攻撃を実行できるためです。これは、漏えい済みのパスワードを、企業システム全体に自動で片っ端から試す手法で、素早く、静かで、驚くほど成功率が高いのが特徴です。

LastPassによると、確認されたハッキング関連の漏えいの81%は、脆弱な認証情報や盗まれた認証情報が関係しています。企業にとって、これは単なる数字ではなく、最も防ぎやすいリスクです。

さらに詳しく:強力なパスワードを作成し、アカウントを安全に保つための最適な実践方法をご覧ください。

2. セキュリティ保護されていないWi-Fiネットワーク

公共のWi-Fiネットワークは強力な暗号化がされていないことが多く、盗み見や中間者攻撃の標的になりやすいです。ホテルやカフェからVPN(仮想プライベートネットワーク)を使用せずに仕事用のアカウントにログインすると、ネットワークを覗き見している誰かに機密データが漏えいしてしまう可能性があります。

しかも攻撃者は、「Free_Cafe_WiFi」のような名前の偽のWi-Fiホットスポットを設定し、ユーザーを騙して接続させることさえあるのです。こういったネットワークに接続してしまうと、ログイン情報が盗まれたり、悪意のあるコンテンツが挿入されたり、セッションCookieが盗まれたりする可能性があります。

また、自宅のWi-Fiルーターも注意が必要です。セキュリティが適切に保護されておらず、管理者パスワードがデフォルトのままだったり、ファームウェアが古かったりすると、リモートから攻撃されるリスクがあります。

ヒント:安全なゲスト用Wi-Fiネットワークを設定しておくと、個人データを保護しながら、インターネットアクセスを誰とでも共有できるようになります。

3. 古いオペレーティングシステム

古いスマートフォンやノートパソコンは、まだ問題なく使えるかもしれませんが、攻撃者にとっては格好の標的となります。アップデートが行われていないということは、セキュリティパッチが適用されていないことを意味するため、脆弱性がそのまま放置されている状態だからです。

セキュリティパッチが適用されていないデバイスが業務アプリに接続したり、機密文書をダウンロードしたりすると、リスクは会社全体に広がります。

4. 悪意のあるアプリや未承認アプリ(シャドーIT)

個人所有のデバイス上のアプリは、企業のセキュリティチェックを受けていません。アプリの中には、データを盗んだり、バックグラウンドでユーザーを追跡したりする、明らかに悪意のあるアプリもあります。また、従業員が勝手にインストールした未承認ツールが、IT部門にとっての盲点となる場合もあるでしょう。

特に危険なのが、サイドローディング(公式アプリストア以外からアプリをインストールすること)です。なぜなら、サイドローディングを行うと、アプリストアのセキュリティチェックを完全に回避することになるからです。また、悪意がなくても、インストールされた未承認アプリがデータを安全でない方法で保存していたり、古いコードをそのまま使っていたり、第三者と情報を共有していたりする可能性もあります。IT部門は、存在を把握していないアプリを監視したり、パッチを適用したりすることはできません。

5. 不十分なアクセス制御

適切な制限がなければ、個人所有のデバイスは簡単に『裏口』になってしまいます。役割や場所、デバイスのセキュリティレベルに関係なく、全員に同じレベルのアクセス権限が与えられていると、誰が何にアクセスできるかを制御できなくなります。

たとえば、営業担当者が財務記録にアクセスできてしまったり、パートタイムの請負業者が社内ツールにアクセスできてしまったりということが起きかねません。BYOD環境では、アクセス権限と信頼レベルを明確に規定する必要があります。

6. クラウドストレージ経由のデータ漏えい

多くの個人所有デバイスでは、Google Drive、iCloud、Dropboxなどのクラウドアカウントにファイルを自動的に同期する設定になっています。業務文書が個人所有のデバイスに保存されると、気づかないうちに、個人のクラウドアカウントにアップロードされてしまうかもしれません。

こうした個人アカウントが十分に保護されていなかったり、他のユーザーと共有されていたりする場合、機密性の高い企業データがIT部門が監視または管理できない場所に流出してしまいます。これらは目立った漏えいではありませんが、他の攻撃と同様に危険です。

7. デバイスの紛失または盗難

ロック画面や暗号化、リモートワイプなどがないデバイスを紛失した場合、それは事実上、瞬時に情報漏えいにつながります。仕事用のメール、共有ドライブ、認証情報など、あらゆる情報が数分以内にアクセス可能になってしまうからです。

空港、カフェ、タクシーなどでのデバイスの紛失は、多くの人々が認識している以上に頻繁に発生しています。そして、被害を食い止めるための明確な手順がなければ、影響が長引いてしまうでしょう。

8. ソーシャルエンジニアリング攻撃

個人所有のデバイスは、仕事と私用の境界が曖昧になりやすく、フィッシングなどのソーシャルエンジニアリング攻撃に引っかかりやすくなります。偽のメール、SMS、ブラウザのポップアップメッセージなどに誘導され、簡単に認証情報などの機密情報を渡してしまう可能性があるのです。

BYOD環境では、企業所有のデバイスのようなセキュリティフィルターが導入されていないことが多く、攻撃者が容易に侵入できるようになっています。

さらに詳しく: チームがこうした詐欺を見抜けるようにサポートが必要ですか?攻撃者が使う手口を見抜くために、フィッシングメールの最も一般的な特徴をチェックしておきましょう。

9. 退職時のアクセス削除の不備

退職者が自分のスマートフォンやノートパソコンで仕事用のアクセス権を保持している場合、それは大きなリスクとなります。明確な退職時の手順(トークンの取り消し、アクセス権の削除、仕事用アプリの消去など)がなければ、本来アクセスすべきではない機密性の高いメールやファイル、ツールに引き続きアクセスできてしまう可能性があります。

BYOD環境では、この手順が省略されたり、遅れたりすることが多く、退職後も長期間に渡って、まるでドアが開きっぱなしのような状態が続くことがあるのです。

BYODのセキュリティ対策とテクノロジー

どうすれば従業員のプライバシーを侵害することなく、個人所有のデバイスを業務に使用するリスクを軽減できるのでしょうか?目的はデバイス全体を管理することではなく、会社のデータに関係する部分を保護することです。ここでは、BYOD環境を安全かつ管理しやすくする主なテクノロジーと運用方法をご紹介します。

モバイルデバイス管理(MDM)

MDMは、IT部門が個人ファイルに影響を与えることなく、従業員所有のデバイスにセキュリティポリシーを適用できるしくみです。デバイスがMDMに登録されると、バックグラウンドで特定の保護機能を適用する管理プロファイルが作成されます。

- ポリシーの適用:IT部門は、パスワードの最小文字数や自動ロックまでの時間などの設定を遠隔で反映できます。デバイスがルールに従っていない場合、問題が解決するまで会社のメールやVPNへのアクセスをブロック可能です。

- アプリ管理:MDMは、特定のアプリを許可またはブロックしたり、承認済みアプリをリモートでインストール・更新したり、従業員向けの社内専用アプリストアを提供したりできます。

- リモートワイプ:デバイスを紛失した場合や従業員が退職した場合、業務データのみをリモートでワイプ可能です。個人の写真やメッセージ、その他のファイルはそのまま残ります。

- 仕事とプライベートの分離:MDMは、仕事用のプロファイルや安全なコンテナを個別に設定することで、業務データと個人用アプリを分離できます。

- 可視性とインベントリ管理:IT部門が、OSのバージョン、セキュリティパッチの適用状況、デバイス全体の健全性を把握し、規定のセキュリティ基準に沿っていることを確かにします。

MDMの導入を成功させるには、従業員と明確なコミュニケーションを取ることが重要です。どこまで監視され、何が監視されないのか、そして個人のプライバシーがどのように保護されるのかを正確に知らせなければなりません。

コンテナ化とデータ分離

MDMはデバイス全体の管理を担うのに対し、コンテナ化とは、個人用デバイス上に仕事専用の安全なスペースを作成することです。お使いのスマートフォンやタブレット上に、会社のデータやアプリを保存する、仕事専用の特別な領域だと考えてください。

その大きな利点はなんでしょうか?それは、仕事用と個人用の間でデータを簡単に移動できないことです。そのため、機密ファイルを誤って個人用ダウンロードフォルダに入れてしまうことも、IT部門がプライベートな写真やメッセージを覗き見することも防げます。これは、従業員のプライバシーを尊重しながら、偶発的な漏えいを防ぐように設計されています。

企業がこれを採用する方法には、一般的に次のようなものがあります。

- 仕事用プロファイル:Android Enterpriseでは、管理対象アプリが動作し、データの流れが制限された、仕事用の並列ユーザー領域を作成できます。

- 暗号化コンテナ:Samsung Knoxのようなしくみでは、ユーザー認証が必要な安全なゾーンをデバイス内に作成します。

- 安全なワークスペースアプリ:仮想デスクトップのように動作し、仕事用アプリとデータをデバイスの他の部分から分離します。

- サンドボックス化された社内専用アプリ:これは、承認された他の業務用アプリとのみ連携するように設計された、安全なメールアプリまたはファイルアプリです。個人用アプリへのコピー&ペーストやファイル転送を防ぎ、会社のデータを安全に隔離します。

コンテナ化を導入することで、家族がそのデバイスを借りても会社のファイルにアクセスはできません。また、誤って会社のデータを個人のクラウドアカウントにアップロードするような事態も防げます。これは、意図しない情報漏えいを防ぎながら、従業員のプライバシーをしっかり守る重要な方法です。

VPNと安全なネットワークアクセス

従業員が自分のデバイスを使って業務リソースにアクセスする場合、どんなネットワークを使用しているかが非常に重要です。ホテルや空港、カフェなどの公共Wi-Fiは安全とは言えませんし、自宅のルーターも必ずしも完全に安全であるとは限りません。VPNは通信を暗号化することで、攻撃者が機密データを盗み見ることを困難にします。

一般的に使われる方法には次のようなものがあります。

- 社内システム向けのエンタープライズVPN:企業では、BYODユーザーがイントラネットやファイルサーバー、管理ダッシュボードなどの社内ツールにアクセスする前に、社内VPN経由で接続することを求めることがよくあります。これにより、会社のデータは暗号化されたトンネルを経由して送信されるため、IT部門はアクセス制御の適用、使用状況の監視、不審なアクティビティのブロックなどができます。

- リモートワーク向けパーソナルVPN:従業員が社内システムを使用していない場合も、ExpressVPNなどのパーソナルVPNを使うことで、信頼できない場所から作業する際にインターネット通信のセキュリティを確保するのに役立ちます。デバイスから送信されるすべての通信が暗号化されるため、公共Wi-Fiを使用している場合でも、Googleドライブ、Slack、メールなどのクラウドアプリとの接続を安全に行えます。

- スプリットトンネリング:業務関連の通信のみをVPN経由にして、それ以外の通信は通常のインターネット接続を使用する方法です。これにより、個人的なブラウジングによって安全な接続速度が低下することがなくなり、速度と帯域幅の効率が向上します。

- ゼロトラストネットワークアクセス(ZTNA):ZTNAツールは、従来のビジネスVPNに代わるツールです。デバイスにネットワークへのフルアクセスを許可するのではなく、ユーザーのID、デバイスの健全性、位置情報を確認した上で、特定のアプリのみにアクセス許可を与えます。これにより、より正確な制御が可能になり、セキュリティも強化され、問題が起きた際のリスクを軽減できます。

- セキュアゲートウェイ:VPNやZTNAと併用されることが多く、アクセスを許可する前にデバイスのアップデート状況やウイルス対策、暗号化の有無を確認することで、安全性とコンプライアンスを満たしたデバイスだけが接続できるようにします。

エンドポイント検出・対応(EDR)

EDRツールは、リアルタイムでの脅威検出や継続的な監視、自動対応を行い、デバイスがオフィスのネットワーク外にある場合でも従業員の端末を保護します。これは、疑わしい動作を素早く検知し、脅威が広がる前に封じ込めるよう設計されています。BYOD環境では、EDRは通常次のような機能を提供します。

- 動作分析:ランサムウェアのアクティビティ、不正なデータアクセス、異常なプロセス動作など、通常とは異なるパターンを検出します。

- 自動インシデント対応:影響を受けたデバイスの隔離、悪意あるプロセスの停止、有害ファイルの隔離を自動で行い、ユーザーの操作を必要としません。

- リモートフォレンジック:デバイスが企業ネットワークに接続されていない場合でも、どのアプリが実行され、どのファイルがアクセスされたかといった事象を追跡し、リモートでの調査を可能にします。

クラウドを利用した管理と高度な動作検出を備えたEDRツールは、従業員がさまざまな場所で作業することが多いBYOD環境で特に有効です。企業は、最低でもこれらの機能を備えた次世代アンチウイルスの導入を、提供または義務付ける必要があります。

他の対策と組み合わせることで、EDRは、従業員のプライバシーや柔軟性を損なうことなく企業データを守る、多層的なセキュリティ対策の重要な要素になるのです。

組織向けBYODセキュリティの重要なポイント

BYOD環境を安全に保つには、テクノロジーだけでは十分ではありません。企業は、安全性とコンプライアンスを確保しつつ、利用者にもわかりやすい状態を維持するために、明確なポリシーと継続的な取り組みを整えることが求められます。以下がその要点です。

明確なBYODポリシーを作成する

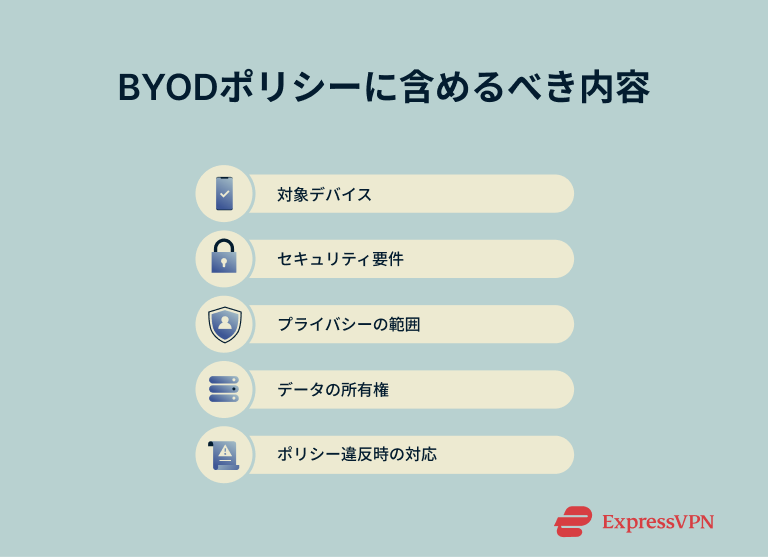

強力なBYODポリシーは、最初の段階で基本ルールを定めています。何が許可され、何が必須で、問題が起きたときにどうなるのかを明確にしておく必要があります。

優れたBYODポリシーは、平易で理解しやすい言葉でまとめることが重要です。オンボーディングの段階で組み込み、セキュリティトレーニング中やインシデント発生後にも見直しましょう。押さえておくべき主な要素をいくつかご紹介します。

- 対象デバイス:許可される個人所有デバイスやオペレーティングシステムを指定します。

- セキュリティ要件:パスコードや暗号化、ウイルス対策ソフト、定期的なアップデート、MDMへの登録など、基本的なセキュリティ要件について求める基準を示します。

- 許容される使用方法:従業員には、仕事用ファイルを個人のクラウドアカウントに保存したり、承認されていないアプリで共有したりしないよう周知徹底します。

- プライバシーの境界:IT部門が確認できる範囲とできない範囲を明確に説明します(通常、閲覧できるのは仕事用プロファイルやコンテナ内のみで、個人の写真やメッセージは対象外です)。

- データの所有権:すべての会社データは会社の所有物であり、必要に応じてリモートで削除できることを明確にします。

- サポートと責任: IT部門が対応できるサポート内容を従業員に伝え、個人所有デバイスの損傷については従業員自身の責任であることを明確にします。

- 監視とコンプライアンス:法令や規制を遵守するために必要となるデバイスチェックやログ記録について言及します。

- ポリシー違反:ルール違反が発生した場合の対応を説明し、従業員にポリシーへの同意を求めます。

従業員にセキュリティ対策を教育する

理解していないものを守ることはできません。ですから、従業員にセキュリティについて学んでもらうことで、会社のデータを守る上での自分の役割を自覚できるようになります。

まずは、フィッシング、強力なパスワード、Wi-Fiの安全性、アプリのセキュリティといったトピックについて、定期的なトレーニングから始めましょう。内容は、実践的で分かりやすいものにしてください。実際の事例を取り入れ、年間を通して短い復習を行うことも大切です。フィッシングのシミュレーションテストも非常に効果的です。ですが、このテストを行う場合は、偽メールをクリックした場合に、迅速で役立つフィードバックを提供することが重要です。

セキュリティ対策は、分かりやすく覚えやすい形にしておきましょう。公衆Wi-Fiでは常にVPNを使う、紛失したデバイスはすぐ報告するなど、重要な注意点をまとめた簡単なチートシートを従業員に配布してください。また、新たなモバイル脅威が発生した際には、セキュリティに関するアラートやリマインダーを迅速に送ることもできます。

最も重要なのは、適切なセキュリティ対策が、会社のデータも従業員の個人情報も保護するという点を認識してもらうことです。また、見慣れないアプリや不審なリンクなど、何かおかしいと感じた場合に、トラブルを心配せずに報告できる方法を従業員が把握していることも大切です。

役割とコンプライアンスに基づいてアクセスを制限する

社内の全員がすべての情報にアクセスする必要はありませんし、すべての個人所有デバイスを同じように信頼するべきでもありません。BYODセキュリティを強化するには、誰が何に、どのような条件でアクセスできるかを慎重に検討する必要があります。その具体的な方法をいくつかご紹介します。

- 役割ベースの制御:業務に必要な範囲にのみアクセス権を付与します。たとえば、営業担当者にはCRMは必要でも、人事記録は不要でしょう。

- 機密性の高いシステムへの制限:個人所有のデバイスが財務ツールやソースコードリポジトリなどの重要なシステムにアクセスできないようにします。

- 条件付きアクセス:デバイスが接続する前に、暗号化・画面ロック・ウイルス対策など、求められる最低基準を満たしているかを確認します。

- ネットワーク分離:BYODデバイスを別のネットワークやVLANに接続し、他の社内システムへのアクセスを制限します。

- 状況に応じた制限:時間帯や場所などに基づいて、スマートな制限を追加します。たとえば、海外のIPアドレスからのログインをフラグ付けしたり、ブロックしたりします。

- きめ細かなアプリアクセス:社内ネットワーク全体を公開することなく、従業員が必要とする特定のサービスに限りアクセスを許可します。

デバイスの紛失や不正アクセスに備える

デバイスが紛失したりハッキングされたりすることは珍しくありません。しかし、適切な対策を準備しておけば、こうした事態が深刻な問題に発展するのを防ぐことができます。

まず、従業員が問題が起きたときの対処方法を明確に理解していることを確認することから始めましょう。デバイスを紛失した場合は、すぐにIT部門へ連絡するよう指示しておく必要があります。IT部門は、リモートワイプやロック機能を実行し、業務用アプリやメールへのアクセスを停止できます。

デバイスが不正アクセスされた場合(マルウェア感染など)、計画にはデバイスの隔離、スキャンの実行、セキュリティチームへの引き継ぎ手順が含まれていなければなりません。また、そのデバイスが機密データにアクセスしていた場合は、法務チームやコンプライアンスチームの関与が必要になることもあります。

仮想デスクトップや貸出デバイスなどの代替手段を用意し、個人所有デバイスの調整・対応中でも従業員が仕事を続けられるようにして、生産性を維持しましょう。また、すべてのインシデントを記録し、パターンを把握してポリシーを継続的に改善できるようにしてください。

最後に、対応が一段落したからといってそのまま終わりにするのではなく、必ず従業員へのフォローアップを行いましょう。ポリシー上の抜け漏れを確認し、必要であれば再研修を実施し、次回は落ち着いて対応できるようにサポートしてください。十分に準備された対応計画は、パニックを軽減し、被害を最小限にし、従業員一人ひとりがこのしくみを信頼して使えるようになります。

FAQ:BYODセキュリティに関するよくある質問

サイバーセキュリティにおけるBYODとは何ですか?

BYOD(Bring Your Own Device)とは、従業員が個人のスマートフォン、ノートパソコン、またはタブレットを使用して会社のシステムやデータにアクセスすることを言います。BYODセキュリティは、こうした個人所有デバイス上で会社の情報を保護する一連のポリシーとツールです。

デバイスは会社所有ではないため、個人のコンテンツにまで踏み込まずに制御を適用することが課題となります。

優れたBYODポリシーには何が含まれますか?

優れたポリシーは、どのデバイスが使用できるのか、どのような保護が必要なのか、そして問題が起きたときの対応などを明確に示します。暗号化、パスコード、許容される使用方法、データの所有権、プライバシーの範囲、退職時の処理などを網羅することが重要です。最初に明確なルールを定めておけば、BYODはより安全になり、管理もしやすくなります。

中小企業にとってBYODは安全ですか?

適切に運用すれば安全です。小規模なチームであっても、デバイスの暗号化、VPN の使用、安全なパスワードといった基本的な対策は必須となります。BYODのリスクの多くは規模が小さいからではなく、組織体制の不備が原因です。いくつかの基本的な対策を導入するだけで、大きな効果が得られます。

BYODのセキュリティ強化に役立つツールは何ですか?

モバイルデバイス管理(MDM)、VPN、そしてセキュアコンテナが重要な役割を果たします。MDMはリモートでポリシーを適用し、VPNはパブリックネットワーク上の通信を保護します。コンテナは仕事用データと個人用アプリを分離します。これらを組み合わせることで、プライバシーを侵害することなく、必要な制御を実現できます。

BYODを安全にするにはどうすればよいですか?

まずは教育と明確なポリシーづくりから始めましょう。そのうえで、役割ごとにアクセスを制限する、基準を満たしたデバイスのみを許可する、BYODデバイスを別ネットワークに分離する、MDMやゼロトラストアクセスを導入するなどの対策を加えていきます。また、何か不審な点に気づいた場合に、従業員がすぐ報告できるようなしくみも欠かせません。

BYODのリスクは何ですか?

デバイスの紛失、脆弱なパスワード、古いソフトウェア、不正アプリなどは、どれも一般的なリスクです。個人用クラウドに仕事のファイルが同期されたり、退職後もアクセスが残ってしまったりすることもあるでしょう。BYODはIT部門の管理が及びにくいため、小さなミスでも大きな問題につながる可能性があります。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手